Ransomware Angriffe in Unternehmen – Wie Schadsoftware Systeme infiziert

Ransomware Angriffe in Unternehmen sind nichts Neues. Trotzdem nutzen Cyberkriminelle immer häufiger diese Art von Schadsoftware, um an wertvolle Daten zu gelangen. Anschließend werden diese Informationen gegen die Opfer verwendet, falls sich diese weigern zu zahlen.

Dabei ist der finanzielle Schaden von Ransomware verheerend. Da Ransomware sich kontinuierlich weiterentwickelt, ist es erst einmal wichtig zu erkennen, wie die Schadsoftware überhaupt Systeme infiziert.

Denn nur durch die Erkennung von potenziellen Gefahrenquellen und den daraus ableitenden Präventionsmaßnahmen Ihrer IT-Sicherheit können Sie sicherstellen, dass Sie grundsätzlich vor Ransomware geschützt bleiben.

Welche Einfallstore werden bei Ransomware Angriffen in Unternehmen genutzt? In anderen Worten, wie gelangt die Schadsoftware in die Systeme? Und wie sehen Ransomware Angriffe der Zukunft aus? Diese Fragestellungen werden in diesem Blog-Artikel von uns behandelt.

- 1. Was ist Ransomware?

- 2. Phishing – das weitverbreiteste Einfallstor

- 3. Achtung vor kompromittierten Webseiten

- 4. Exploit-Kits – Crimeware as a Service

- 5. Malware-Angriffe in Messaging-Anwendungen

- 6. Brute-Force-Angriffe knacken Passwörter

- 7. Was kommt in Sachen Ransomware Angriffe in Unternehmen als nächstes?

1. Was ist Ransomware?

Ransomware ist eine Schadsoftware bzw. Erpressungssoftware (Verschlüsselungstrojaner), mit der Hacker Daten verschlüsseln und dem Opfer den Zugriff auf seine Daten verweigern. Anschließend fordern die Cyberkriminellen für die Entschlüsselung ein Lösegeld.

Ransomware Angriffe in Unternehmen existieren bereits seit über 30 Jahren, bleiben weiterhin extrem gefährlich und sind für Cyberkriminelle hochlukrativ. 21% der Unternehmen wurden alleine im letzten Jahr von Ransomware getroffen.

Für uns heißt das, dass diese Cyberbedrohung einfach nicht tot zu kriegen ist. Lediglich die Identifizierung von potenziellen Einfallstoren und präventive IT-Sicherheitsmaßnahmen minimieren das Risiko eines Angriffs.

2. Phishing – das weitverbreiteste Einfallstor

Mit den gefährlichsten Phishing-Angriffsmethoden und deren alarmierenden Anzeichen einer potenziellen Attacke haben wir uns schon in der Vergangenheit intensiv beschäftigt. Denn nach wie vor gehört Phishing zu den beliebtesten Angriffsmethoden von Cyberkriminellen.

Diesen Angriffsweg ebnen beispielsweise gezielte E-Mails, die einen konkreten oder sogar personalisierten Charakter haben. Daher wirken diese teils authentisch, um das Vertrauen des Opfers zu gewinnen. Wenn dann Letzterer einen E-Mail-Anhang öffnet oder auf eine Verlinkung klickt, ist die Attacke schon von Erfolg gekrönt.

Phishing wird intelligenter

Und nicht nur das. Phishing wird stetig weiterentwickelt und die Angriffe und deren Methoden nach und nach intelligenter und skrupelloser konzipiert. Übrigens kann sich Ransomware immer besser als klassische Datei in einem Standardformat wie PDF- oder Microsoft Office Anwendungen tarnen.

Wenn dann der unwissende Anwender solche Dateien ausführt, kommt die Schadsoftware ins Spiel, kann mit der Datenverschlüsselung auf dem System des Opfers beginnen und weitere Schäden anrichten.

3. Achtung vor kompromittierten Webseiten

Neben den klassischen Phishing-Attacken per E-Mail sind auch kompromittierte Webseiten ein erfolgreiches Einfallstor für Ransomware Angriffe in Unternehmen.

Wie so ein Angriff das Licht der Welt erblicken kann:

Beispielsweise gelangt der Webseitenbesucher auf eine vermeintlich normale, eventuell auch schon bekannte Webseite eines Softwareherstellers. Direkt danach erfolgt eine automatische Umleitung auf eine andere Seite, die den Nutzer auffordert, eine neue Softwareversion herunterzuladen. Direkte Umleitungen wie diese sind aufs erste schwer zu erkennen. Nur ein Blick in den Quellcode der Webseite oder der dubiosen URL kann hier helfen.

Weitere Warnhinweise auf einer betroffenen Webseite

Ein recht sicherer Indikator, dass eine Webseite womöglich beschädigt ist, ist eine Browser-Warnung. Wenn Sie vor dem Laden der Seite eine Warnung, wie zum Beispiel: „Achtung: Der Besuch dieser Webseite könnte Ihrem Computer schaden“ lesen, sollten Sie lieber die Finger davonlassen.

Auch ein automatischer Download-Start in dem Moment, in dem Sie eine Webseite besuchen, ist kein gutes Zeichen. Wenn Sie nicht diese Intention hatten, stoppen Sie sofort diesen Download.

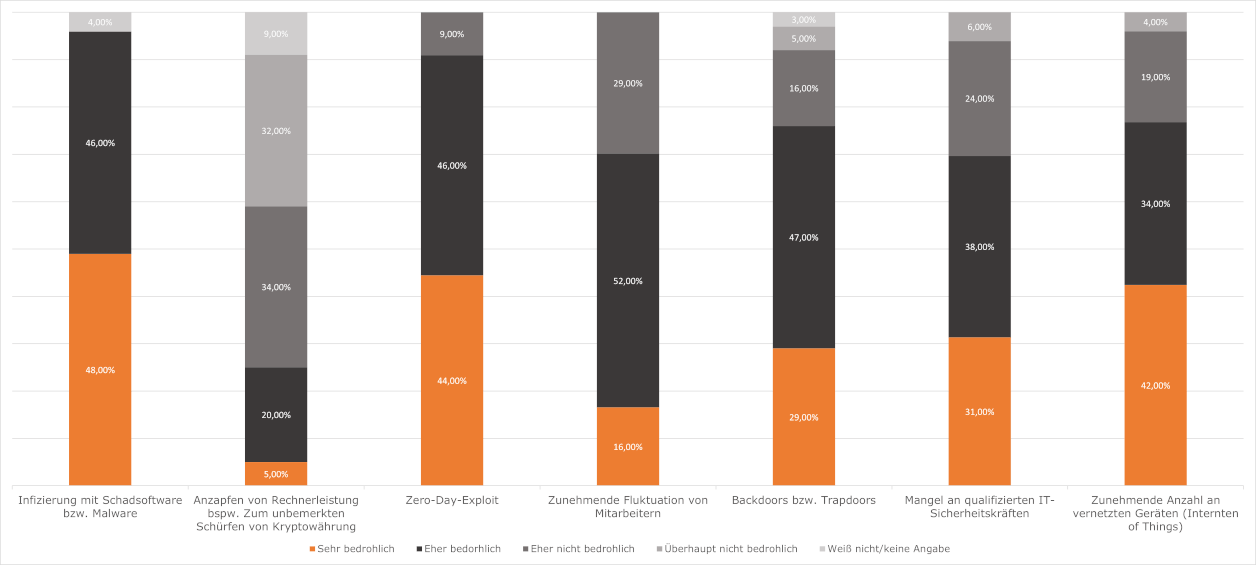

Wahrgenommene Bedrohungen der Unternehmen (Statistik)

Quelle: Bitkom

4. Exploit-Kits – Crimeware as a Service

Exploits nutzen Schwachstellen in herkömmlichen Browsern, Betriebssystemen oder Anwendungen wie Adobe Flash, Java oder Microsoft Office aus, um Computer zu infizieren. Dabei sind Exploit-Kits bösartige Toolkits mit vorprogrammierten Exploits.

Das Ziel dieser Ransomware Baukasten ist auch, wertvolle Informationen zu stehlen und bzw. oder Lösegeld für die Herausgabe von Daten zu fordern.

Daher ist es wichtig, in Firmennetzwerken mehrere IT-Sicherheitsebenen einzurichten. Auch müssen diese herkömmlichen Softwareanwendungen und IT-Systeme regelmäßig upgedatet oder über ein Patchmanagement auf dem aktuellen Stand gehalten werden.

Das Verbrechen als Businessmodell

Cyberkriminalität hat sich zu einem milliardenschweren Business entwickelt. Demensprechend befinden sich Cyberkriminelle in einer „glücklichen“ Situation, sich auf einen oder mehrere Teile dieser Branche spezialisieren zu können.

Ein Geschäftsbereich dieser Branche sind auch die Exploit-Kits. Diese werden von professionellen Entwicklern erstellt, die somit die bekannten Schwachstellen ausnutzen.

Das Geschäft mit Exploit-Kits wird mittlerweile scherzhaft auch als Crimeware-as-a-Service (CaaS) bezeichnet.

In diesem äußert profitablem Geschäftsmodell treten immer häufiger sogenannte Exploit-Broker in Erscheinung: Diese Personen kaufen Exploits von den Personen, die sie entdeckt hatten.

Anschließend werden diese lukrativen Exploits an Interessierte weiterverkauft. Das können beispielsweise staatliche Stellen oder Hacker sein.

5. Malware-Angriffe in Messaging-Anwendungen

Ransomware bedroht auch Smartphones. Insbesondere kann Ransomware als skalierbare Vektorgrafik (SVG) oder als gefälschter Link in Messaging-Anwendungen wie WhatsApp verbreitet werden.

Sobald der unbedachte Anwender auf die Bild-Datei oder den Link klickt, wird er auf eine vermeintlich harmlose Webseite weitergeleitet, um von dort eine Installation bzw. Download zu starten.

Zudem gibt es aktuelle Fälle, wo Nutzer über WhatsApp und deren Bekanntenkreis aufgefordert werden eine gefälschte App herunterzuladen. Schmackhaft wird das Ganze mit einem trügerischen Gewinnspiel gemacht.

Des Weiteren werden solche Chatnachrichten an die Kontakte des Opfers weitergeleitet. Somit wird die Schadsoftware weiterverbreitet, um noch mehr Opfer zu erreichen und weiteren Schaden anzurichten.

Kostenfreies Whitepaper - Ransomware: Die Cyberbedrohung, die nicht tot zu kriegen ist

Laden Sie jetzt das kostenlose Whitepaper zu Ransomware herunter.

6. Brute-Force-Angriffe knacken Passwörter

Bei einer Brute-Force-Attacke versuchen Cyberkriminelle unberechtigten Zugang auf ein System zu erlangen.

Insbesondere werden passwortgeschützte, verschlüsselte Daten als Zielobjekte gesehen. Solche Angriffe können beispielsweise über einen Fernzugriff bzw. RDP-Server (Remote Desktop Protocol) laufen.

Hierzu probieren sie eine große Anzahl an möglichen Passwort-Kombinationen durch. Das gelingt über spezielle Programme, die automatisch eine große Anzahl an Passwörtern generieren und durchprobieren.

Setzen Sie auf wirklich sichere Passwörter

Vor allem eine Kombination aus schwachen Passwörtern und Open-Source-Anwendungen erleichtern solche Brute-Force-Angriffe. Daher ist es auf jeden Fall notwendig, sichere Passwörter zu nutzen und diese kontinuierlich abzuändern.

Denn wenn der Hacker erstmal als vertrauenswürdiger Admin im System angemeldet ist, kann dieser sein Unwesen treiben. Indem er alle Berechtigungen erlangt, kann dieser die Ransomware installieren und Daten verschlüsseln.

7. Was kommt in Sachen Ransomware Angriffe in Unternehmen als nächstes?

Ransomware Angriffe in Unternehmen sind nicht totzukriegen, sondern werden sich auch zukünftig weiterentwickeln. Dabei bilden die technologische Weiterentwicklung, wie IoT (Internet of Things) oder 5G (neuer Mobilfunkstandard), aber auch gesellschaftliche Entwicklungen, wie die aktuelle Corona-Krise, die Grundlage dieser Attacken.

Folgend stellen wir auf Basis von Prognosedaten von Sophos drei neue Bereiche vor, in denen Ransomware schon Fuß gefasst hat:

Public Cloud Ransomware

Diese Art von Ransomware spezialisiert sich auf cloud-basierte Daten, die in öffentlichen Cloud-Diensten wie Amazon Web Services (AWS) oder der Microsoft Azure Plattform gespeichert sind.

Solche Cloud-Dienste werden immer mehr von Unternehmen genutzt. Daher ist das Potenzial für die Hacker immens und die Verschlüsselung dieser Unternehmensdaten sehr lukrativ.

Angriffe auf Service-Provider (MSPs)

Ein zusätzlicher Trend ist auch das Outsourcing der IT an spezialisierte Managed Service Provider (MSPs). Dies bietet Unternehmen viele Vorteile und grundsätzlich steigert diese Vorgehensweise die IT-Sicherheit des Unternehmens. Denn MSPs sind Know-how-Träger und verfolgen aktuelle Technologien, was IT-Strukturen und IT-Security betrifft.

Cyberkriminelle haben erkannt, dass hier eine potenzielle Goldgrube entstehen kann. Denn mit einem Ransomware Angriff auf einem Managed Service Provider erpressen sie gleichzeitig mehrere Unternehmen.

Verschlüsselungsfreie Angriffe

Wieso Dateien überhaupt verschlüsseln, wenn Unternehmen bereit sind zu zahlen, um eine Veröffentlichung der bereits gestohlenen Unternehmensdaten im Voraus abzuwenden? So können Cyberkriminelle schneller, zielgerichteter und ohne größeren technischen Aufwand agieren.

Kontinuierliche Schulungen und ein umfassendes IT-Sicherheitskonzept schützen

Ransomware Angriffe in Unternehmen haben sich zu effektiven, komplexen und hochintelligenten Attacken entwickelt. Das Business läuft und ist lukrativ.

Dennoch kann man solchen Angriffen vorbeugen und deren Einfallstore schließen. Das gelingt, indem man auf ganzheitliche IT-Sicherheitskonzepte setzt und operative und strategische Maßnahmen zur Risikominimierung ergreift.

Auch müssen in Unternehmen starke IT-Sicherheitspraktiken erlernt werden, zusammen mit einer kontinuierlichen Weiterbildung und Sensibilisierung in Sachen IT-Sicherheit Ihrer Mitarbeiter.

Was sind Ihre Erfahrungen mit Ransomware in Ihrem Unternehmen? Wie gefährlich schätzen Sie Ransomware Angriffe in Unternehmen? Haben Sie Fragen oder Anregungen? Gerne können Sie hier einen Kommentar hinterlassen oder sich direkt bei uns melden. Auf jeden Fall freuen wir uns auf Ihr Feedback!

IT & Business Newsletter

Abonnieren Sie unseren kostenlosen Newsletter und bleiben Sie auf dem Laufenden. Verpassen Sie keine nützlichen Tipps, wie Sie Ihren Geschäftsalltag sicher und effizient gestalten können. Erkundigen Sie sich auch über Trends, die unsere Unternehmenswelt nachhaltig verändern werden.