7 gefährliche Phishing-Angriffsmethoden, die Sie kennen müssen

Lassen Sie sich nicht ködern. Phishing-Attacken sind noch lange nicht tot. Sie werden nur raffinierter. Oberste Priorität der Angreifer haben Mitarbeiter bzw. Anwender, denn die Angriffsfläche ist hier am größten. Das macht Phishing lukrativ und sehr gefährlich für die IT-Sicherheit von Unternehmen.

Im ersten Teil unserer Phishing-Beitrag-Serie erläutern wir, was sich konkret unter dem Begriff „Phishing“ verbirgt. Auch stellen wir Ihnen 7 gefährliche Phishing-Angriffsmethoden vor.

Anschließend untersuchen wir im zweiten Teil dieser Blog-Serie 5 bedrohliche Phishing-Anzeichen, woran Sie unmittelbar erkennen, dass es sich um Phishing handelt.

Was Phishing bedeutet - Eine Definition

Phishing ist eine der ältesten Methoden von Hacker-Attacken. Der Begriff macht seit den 90er Jahren seine Runden und stammt vermutlich aus der Wortkombination „Fishing (Fischen)“ und „Password Harvesting (Ernten)“.

Hacker versuchen mit einer vorgetäuschten Seriosität über E-Mails oder Webseiten, sensible Daten von Benutzern abzufischen. Solche Daten können diverse Passwörter, Kontodaten und persönliche Informationen sein.

Stellen Sie sich folgendes Szenario vor: Sie erhalten eine professionelle E-Mail, die einen seriösen und glaubwürdigen Eindruck macht. Nicht nur das, als Absender wird in dieser E-Mail Ihre Hausbank samt Logo abgebildet. Und zwar vertrauen Sie ja Ihrer Bank. In dieser E-Mail werden Sie aufgefordert, auf einen Link zu klicken. Laut E-Mail ist bei der Bank eine technische Störung aufgetreten. Um die Sicherheit Ihrer Daten zu gewährleisten, müssen Sie Ihre Bankdaten erneut angeben und bestätigen. Leider handelt es sich dabei nicht um die Webseite Ihrer Bank, sondern um die Website der kriminellen. Folglich könnten Ihre Daten nun für illegale Zwecke verwendet werden.

Die meisten User sind mittlerweile für solche Angriffe sensibilisiert. Trotzdem haben Phishing-Angriffe in den letzten Jahren dramatisch zugenommen. Während Nutzer sensibler werden, werden Cyber-Angriffe gleichzeitig intelligenter und raffinierter. Die Strategien und Umsetzung dieser Attacken haben noch nie professioneller und personalisierter gewirkt als heute.

Wie Phishing funktioniert -

Die gängigsten Methoden

1. DECEPTIVE PHISHING

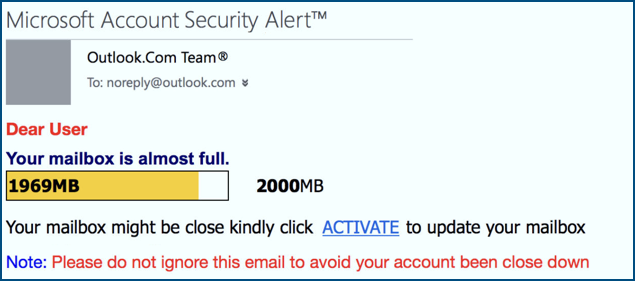

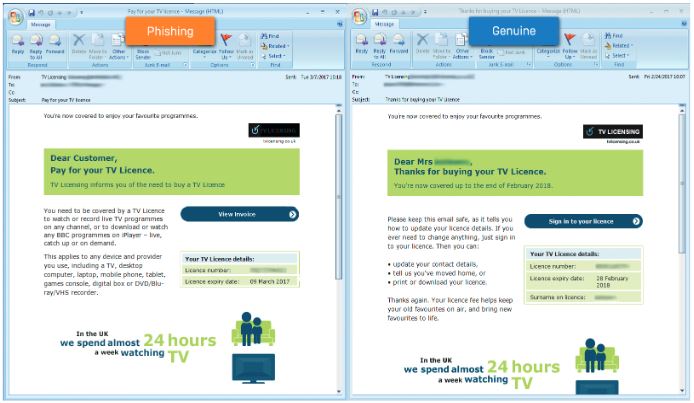

Die gängigste Form einer gefährlichen Phishing-Angriffsmethode, die wir auch im Beispiel oben beleuchtet haben. In diesem Fall versucht der Angreifer sensible Informationen abzugreifen. Beispielsweise gelingt ihm das über eine gefälschte E-Mail oder Webseite.

Dabei gibt der Angreifer vor, die E-Mail oder Webseite stamme aus einer vertrauenswürdigen Organisation. Diese skrupellose Vortäuschung ist Voraussetzung der ganzen Strategie. Zumal schlechtes Deutsch oder misslungen nachgemachte Firmenlogos in diesen E-Mails immer rarer werden.

Ziel der Attacke ist es, eine Nutzeraktion anzustoßen. So eine Aktion kann das Anklicken eines Links in der E-Mail sein. Das Opfer wird eventuell anschließend aufgefordert, seine Nutzerdaten zu aktualisieren oder eine Zahlung zu tätigen.

Je professioneller die E-Mail oder Zielseite wirkt, desto größer die Gefahr für das potenzielle Opfer. Die Hacker versuchen im gleichen Schritt ein Gefühl der Dringlichkeit oder Notwendigkeit zu erzeugen.

Demensprechend ist es mehr als ratsam, dass Sie immer ein Auge auf URLs, Absenderadresse, E-Mail-Header und Schreibfehler werfen.

2. SPEAR PHISHING

Beim Speer-Fischen (oder Spear Phishing) handelt es sich um sehr zielgerichtete, häufig personalisierte Phishing-Angriffe. Obwohl diese Form von Phishing sich Ähnlichkeiten mit dem Deceptive Phishing teilt, ist diese eine noch anspruchsvollere Angriffsvariante.

Erneut täuscht der Absender vor, aus einer bekannten, zuverlässigen Quelle zu stammen. Die Angriffe wirken aber in diesem Fall ein Stück glaubhafter.

Übrigens tarnen sich solche Angreifer häufig als Mitarbeiter eines Geschäftspartners. Zusätzlich betreiben sie im Voraus Recherche in Social-Media-Plattformen über die Zielperson oder Organisation. Somit steigen die Chancen, dass die Hacker kritische Daten der Betroffenen „abfischen“.

Eine sinnvolle Gegenmaßnahme sind Mitarbeiter-Trainings, die eine Phishing-Attacke simulieren. Das Trainingsprogramm Phish Threat von Sophos ist so ein aussagekräftiges Security-Awareness-Trainingsprogramm. Somit fördern Sie auch eine ausgeprägte Security-Awareness-Kultur in Ihrem Unternehmen.

Machen Sie jetzt unseren kostenlosen IT-Sicherheitscheck - Wann waren Ihre IT-Systeme zum letzten Mal beim Arzt?

3. WHALING

Mit anderen Worten wird hier die Jagd auf einen “großen Fisch” anvisiert. Insbesondere Geschäftsführer geraten bei dieser Phishing-Variante in den Fokus.

Die erste Phase ist erneut, die betroffene Führungsperson zu ködern. Nachdem das gelungen ist, geht es zur zweiten Phase der Attacke, den CEO Fraud. Hierzu wird auch der Begriff „Business E-Mail Compromise“ (BEC) verwendet.

Hierbei verschafft sich der Hacker Zugang zum persönlichen E-Mail-Konto eines Geschäftsführers. Er gibt sich als Geschäftsführer aus und hat so die Möglichkeit, über das gestohlene E-Mail Konto Informationen anzufordern und Transaktionen zu tätigen.

Dadurch kann der Betrüger zum Beispiel Überweisungen an ein Institut seiner Wahl genehmigen. Whaling ist für Kriminelle besonders lukrativ, da Führungskräften normalerweise die meisten Zugriffs- und Genehmigungsrechte zugwiesen sind.

Mit einer Multi-Faktor-Authentifizierung (MFA) in der Finanzbuchhaltung und individuelle IT-Security-Trainings für Geschäftsführer können Sie den Risiken eines CEO Frauds entgegensteuern.

4. PHARMING

Wenn die oben erwähnten klassischen Methoden nicht greifen, drehen Betrüger den Spieß um. Das gelingt ihnen, indem sie sich zum Beispiel Zugang zum Domain Name System (DNS) verschaffen. Das DNS-Namenssystem nutzt DNS Server, um Namen von Webseiten, wie z.B. www.google.de, in IP-Adressen, wie z.B. 123.221.123.1, zu übersetzen.

Ein Hacker bzw. Pharmer greift in diesem Fall einen DNS Server an und ändert die IP-Adresse, die einer Webseite zugeordnet ist. Anschließend nutzen die Hacker diese betroffene Domain, um Webseitenbesucher auf die gefälschte Webseite ihrer Wahl umzuleiten. Diese Umleitung erfolgt, obwohl die betroffenen Besucher eigentlich den korrekten, Webseitennamen eingegeben hatten. Ab diesem Zeitpunkt besteht die Gefahr, dass die Betroffenen z. B. ihre Bankdaten preisgeben.

Für einen effektiven Phishing-Schutz, besuchen Sie nur verschlüsselte (HTTPS) Webseiten. Setzen Sie außerdem auf ein ganzheitliches IT-Sicherheitskonzept in Ihrem Unternehmen, dass vielschichtig und vorausschauend Ihren Systemen Schutz bietet.

Lassen Sie sich nicht ködern.

Jetzt Whitepaper von Sophos lesen.

In den letzten Jahren haben Phishing-Angriffe massiv zugenommen. Cyberkriminelle feilen ihre Attacken immer weiter aus und erfolgsversprechende Angriffsmethoden werden untereinander ausgetauscht. In diesem Whitepaper von Sophos wird diese Entwicklung analysiert. Phishing-Methoden werden erklärt und Abwehrstrategien vorgestellt. Sie können das Whitepaper hier kostenlos herunterladen.

5. DROPBOX PHISHING

Dropbox ist eine beliebte Datenspeicher-Plattform und wird weltweit von Unternehmen und Privatpersonen genutzt. Millionen von Menschen laden ihre persönlichen Daten hoch und teilen diese mit Freunden und Kollegen. Kein Wunder, dass dieser Service für Betrüger Angriffs- und Erfolgspotenzial haben kann.

Eine gefährliche Phishing-Angriffsmethode ist, über betrügerische E-Mails, die fast identisch wie die Original-E-Mails von Dropbox aussehen, an die Zugangs- und Account-Daten eines Nutzers zu kommen.

So eine gefälschte E-Mail könnte zum Beispiel einen „Sicherheitscheck“ eines Benutzerprofils anfordern. Aber auch ein geteiltes Dokument zum Herunterladen zur Verfügung stellen.

6. GOOGLE DOCS PHISHING

Betrüger bevorzugen in mehreren Fällen, sich zu spezialisieren. Zum Beispiel fokussieren sie sich auf einen Anbieter, sammeln Erfahrungen und werden besser und gefährlicher. Analog zum Dropbox-Phishing, kann das Phishing-Geschäft auch bei Google Drive äußerst lukrativ sein.

In mehreren Fällen bekamen Google Drive-Nutzer vor ein paar Jahren Einladungen für ein Google Docs-Dokument per E-Mail. Wer den Klick tätigte, gab seine Kontakte frei und ließ zusätzlich Spielraum für eine Malware-Infektion seines Rechners. Dies gelang recht erfolgreich, denn die Zielseite war tatsächlich eine Google Drive-Seite. Die Einladungen erschienen hierbei auf den ersten Blick tatsächlich glaubwürdig und unverdächtig.

7. CLONE PHISHING

In dieser Methode wird auf Basis einer echten, rechtmäßigen E-Mail mit Anhang eine fast identische E-Mail generiert. Anschließend ersetzt der Betrüger die Datei-Anhänge mit bösartiger Malware. Infolgedessen erzeugt der Angreifer einen gefährlichen E-Mail-Klon. Er nutzt dann eine ähnliche E-Mail-Adresse wie der normale Absender und schickt eine zweite Version der echten, initialen E-Mail an den gleichen Empfänger.

Solche Phishing-Kampagnen sind sehr gefährlich, da die Hacker eine sehr spezifische, individuelle Vorgehensweise verfolgen. Opfer dieser Attacke gehen davon aus, dass die zweite, bösartige E-Mail ein Update der ersten, echten E-Mail ist. Da sie mit dem Inhalt der E-Mail schon vertraut sind, öffnen sie das angehängte infizierte Dokument tendenziell viel schneller und unachtsamer.

Nun haben Sie 7 gefährliche Phishing-Angriffsmethoden kennengelernt. Im zweiten Teil unserer Phishing-Beitrag-Serie zeigen wir Ihnen konkrete Anzeichen der oben beschriebenen Angriffsmethoden. So können Sie Phishing-Angriffe einfacher und schneller erkennen.

Wie oft hatten Sie schon die Vermutung, dass empfangene E-Mails voraussichtlich Phishing-verdächtig waren? Werden diese dubiosen E-Mail-Nachrichten bei Ihnen weniger oder mehr? Haben Sie diesbezüglich Fragen oder Anregungen? Gerne können Sie hier einen Kommentar hinterlassen oder sich direkt bei uns melden. Wir freuen uns auf Ihr Feedback!

IT & Business Newsletter

Abonnieren Sie unseren kostenlosen Newsletter und bleiben Sie auf dem Laufenden. Verpassen Sie keine nützlichen Tipps, wie Sie Ihren Geschäftsalltag sicher und effizient gestalten können. Erkundigen Sie sich auch über Trends, die unsere Unternehmenswelt nachhaltig verändern werden.