EDR, XDR oder MDR – Definitionen und Unterschiede der IT-Sicherheitskonzepte

EDR, XDR und MDR – es wird definitiv nicht leichter den Durchblick im Akronym-Dschungel der IT-Security zu behalten. Schließlich werden nicht nur Cyberattacken, sondern auch IT-Sicherheitslösungen komplexer. Alle drei Technologien bzw. Konzepte der IT-Sicherheit stehen für eine fortschrittliche und intelligente Erkennung und Beseitigung von Cyberangriffen.

Was die Technologie EDR betrifft, diesem Thema haben wir uns schon in der Vergangenheit detailliert gewidmet. Was sind aber die wesentlichen Unterschiede von EDR zu XDR oder MDR? Was passt überhaupt zu Ihrem Unternehmen und Ihrer IT-Sicherheitsstrategie?

Machen Sie sich ein ganzheitliches Bild der Zukunft der IT-Security in diesem Blog-Artikel.

1. EDR, XDR und MDR - Definitionen

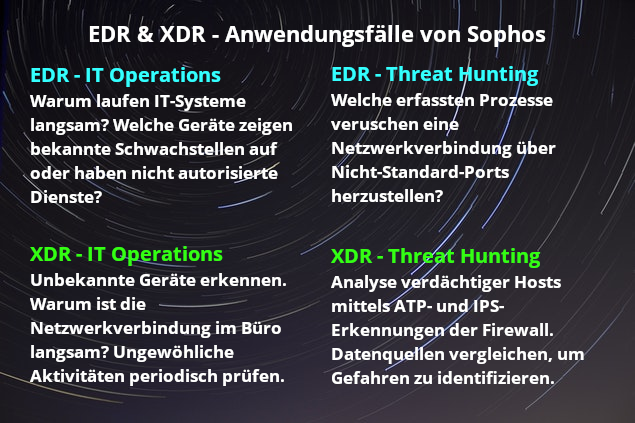

Definition EDR (Endpoint Detection and Response)

Der zuverlässige Schutz der Endgeräte bzw. Endpunkte (wie z.B. PCs, Notebooks, Laptops, Smartphones, Server) muss im Fokus Ihrer IT-Sicherheitsstrategie liegen.

Heutzutage sind Cyberangriffe komplexer und intelligenter geworden. Ihr Endpoint-Schutz muss damit Schritt halten. Und KI-basierte EDR-Lösungen (Endpoint Detection and Response) sind die erste Antwort und eine zukunftssichere Grundlage von modernen IT-Security-Lösungen.

EDR vertraut auf eine maschinelle Verhaltenserkennung: Verdächtige Aktivitäten werden präventiv erkannt und aufgezeichnet. Daraus werden Gegenmaßnahmen ergriffen, bevor es kritisch für Ihre Systeme wird. Das ist grob formuliert die Vorgehensweise von EDR.

Ein EDR-basiertes System überprüft fortlaufend alle sicherheitsrelevanten Systemaktivitäten Ihrer Endpoints. Dabei werden ausgeführte Prozesse und Verbindungen protokolliert. Das Ergebnis dieser Aufzeichnungen wird anschließend auf ungewöhnliche Verhaltensmuster überprüft.

Wenn Verdacht auf einen (schleichenden) Angriff besteht, kommen Reaktionsfunktionen ins Spiel. Solche Funktionen sind Netzwerk- oder Usersperrungen oder der Abbruch von Prozessen. Demensprechend wird Malware proaktiv und nicht reaktiv (signaturenbasiert) verhindert.

EDR ist zweifellos wichtig. Aber trotz umfassender Funktionen bleibt der Aktionsradius von EDR ziemlich eingeschränkt. Der Fokus liegt hier ausschließlich auf die Endpoints. So lassen sich aber IT-Bedrohungen nur eingeschränkt erkennen.

Definition XDR (Extended Detection and Response)

XDR gilt als Weiterentwicklung von EDR, da dieses Sicherheitskonzept (verdeckte) Bedrohungen über mehrere Ebenen hinweg erfassen und analysieren kann. XDR zeichnet sich durch eine erweiterte Bedrohungserkennung aus. Dabei decken solche Lösungen nicht nur Endpoints ab, sondern alle Ebenen der IT-Infrastruktur eines Unternehmens.

Demensprechend kombiniert XDR Daten aus verschiedenen Datenquellen, wie Endpoints, E-Mails, ERP-Systeme, Cloud-Dienste sowie Cloud-Workloads, Firmennetzwerke, Router, Switches, virtuelle und physische Server usw. Das Ergebnis ist ein umfänglicheres und übersichtlicheres Sicherheitsbild.

Unabhängig der Unternehmensgröße nutzen Firmen all diese erwähnten Ebenen und mehrschichtige IT-Lösungen tagtäglich. Daher ist eine ganzheitliche Gefahrenerkennung und -abwehr mehr als gefragt.

Ein XDR-basiertes System sammelt und analysierten Daten und Verhaltensmuster, über alle IT-Systemkomponenten hinweg. So entstehen ein sehr hohes IT-Sicherheitsniveau und maximaler IT-Schutz vor Malware, Datenschutzverletzungen und Datenverlust.

Definition MDR (Managed Detection and Response)

MDR ist, im Gegensatz zu den oben beschriebenen Technologien EDR und XDR, keine IT-Sicherheitstechnologie. MDR steht für Managed Detection and Response und ist eine Art von Managed IT Service.

In diesem Fall übernimmt ein MSSP (Managed Security Service Provider) die kontinuierliche Erkennung, Beobachtung und Reaktion auf mögliche Bedrohungen.

MDR-Dienste eignen sich insbesondere für Unternehmen und IT-Abteilungen, die aufgrund von Kapazitätsengpässen, fehlenden Kenntnissen oder begrenzten Ressourcen Unterstützung im Kampf gegen Malware benötigen.

Es kommt auch häufig vor, dass die Flut an Warnmeldungen interne IT-Teams überfordert. Das ist die sogenannte „Alarm Fatigue“ oder Alarmermüdung. Sie kann zu längeren Reaktionszeiten und auch kritischen Fehlern der Mitarbeiter führen. Eine qualifizierte externe Unterstützung ist in diesem Fall ein Segen.

Ein zuverlässiger MDR-Provider stellt sicher, dass Sie rund um die Uhr einen festen Ansprechpartner bzw. Zugriff auf hochwertige IT-Sicherheitsexpertise und (automatisierte) Dienste haben.

Unser kostenloser IT-Sicherheitscheck - Wann waren Ihre IT-Systeme zum letzten Mal beim Arzt?

2. EDR, XDR oder MDR - Was passt zu Ihrem Unternehmen?

EDR ist ressourcenintensiver als XDR

EDR-Produkte sind weiterhin gefragt. Solche Lösungen agieren fortschrittlich und stellen auch die Grundlage von XDR und sogar MDR-Services dar.

Dennoch sind EDR-Lösungen nach wie vor in manchen Aspekten menschengesteuert und demensprechend ressourcenintensiv. Um auf Bedrohungen zu reagieren, ist das Unternehmen teils auch auf manuelle Arbeit angewiesen.

Wird beispielsweise eine sehr hohe Anzahl an Endpunkte betrieben, kann es zu einer Vielzahl von Alarmen führen. Diese müssen wiederum von der IT-Abteilung zeitaufwändig in Bezug auf andere IT-Elemente analysiert werden.

Der wichtige Faktor Zeit spielt auch hier eine große Rolle. Denn von möglichen Verzögerungen in den Reaktionszeiten profitieren die Hacker.

Andererseits automatisiert XDR tiefgreifender Bedrohungsuntersuchungen und eliminiert manuelle Schritte, obwohl oder auch weil diese Tools ein breiteres Einsatzfeld haben.

XDR verknüpft Endpunkte mit Cloud-Dienste und Netzwerk-Komponenten, um Sicherheitsanalysen kombiniert zu überprüfen und mögliche Zusammenhänge automatisiert zu identifizieren.

Sie stellen fest: Ein Grund sich für XDR und gegen EDR zu entscheiden ist die Ressourcenknappheit, die evtl. auch Ihre IT-Abteilung trifft.

Setzen Sie immer noch auf traditionelle IT-Sicherheitsansätze?

Wenn Sie diese Frage mit Ja beantworten, macht es eher Sinn erstmal eine Endpoint-Lösung mit EDR-Funktionalitäten einzuführen.

Der Schritt Richtung XDR sollte in diesem Fall perspektivisch in einem zweiten Schritt erfolgen.

Sie sollten für sich selbst klären, ob Ihre aktuelle Endpoint-Lösung schon auf moderne, präventive Technologien setzt. Bietet Ihre eingesetzte IT-Sicherheitslösung ausreichenden Schutz gegen raffinerte, moderne Cyber-Bedrohungen?

In diesem Fall machen Sie einen ersten, wichtigen Schritt Richtung präventive Kontrolle. Sie führen wichtige Erkennungs- und Reaktionsfunktionen von EDR rein. Somit gewinnen Sie und Ihr Team in dieser Vorstufe von XDR wichtige Erfahrungen im Kampf gegen Ransomware. Auch bauen Sie nach und nach ein hohes Sicherheitsniveau für Ihr Unternehmen auf.

Die Zukunft gehört Cloud und Homeoffice

Der Angriffsspielraum unserer IT-Infrastruktur wird durch Cloud-Anwendungen, komplexe Firmennetzwerke und Homeoffice größer.

Demensprechend muss auch die Spielfläche unserer IT-Lösungen breiter und tiefer werden. Dabei ist der Ansatz von XDR, im Gegensatz zu EDR, in dieser Hinsicht passender.

Wenn Ihre IT-Systemlandschaft mehrschichtig ist, viele Ihrer Mitarbeiter weiterhin im Homeoffice sind und Sie bereits Erfahrungen mit einem zuverlässigen EDR-Schutz haben, sollten Sie ein Umstieg zu XDR in Betracht ziehen.

Schaffen Sie die Voraussetzungen für XDR-Systeme

Aber aufgepasst: Der Einsatz von zusätzlichen Tools und neuen Funktionen heißt nicht automatisch eine bessere IT-Sicherheit. Ganz im Gegenteil: Manchmal ist weniger mehr, auch in diesem Bereich.

Damit XDR alle notwendigen Informationen korrelieren kann, muss die XDR-Lösung in Ihrer IT-Infrastruktur nahtlos integriert werden. Nur so profitiert Ihre IT-Security von XDR. Ansonsten bewirken Sie womöglich das Gegenteil.

Warum entscheiden sich Unternehmen für MDR?

Neben EDR und XDR, haben wir uns oben auch mit der Thematik MDR beschäftigt. Gartner schätzt, dass in etwa 4 Jahre, 50% der Organisationen MDR-Services nutzen werden.

Leistungen im MDR-Bereich können wir als eine weitere Entwicklungsstufe der Unternehmen, die bereits XDR einsetzen, betrachten.

Kunden entscheiden sich für MDR, weil Sie den bestmöglichen Schutz in Kombination mit einem minimalen internen Verwaltungsaufwand möchten.

Solche Unternehmen haben womöglich intern nicht genug Kapazitäten, um Threat Hunting und Security Operations erfolgreich und konsequent zu betreiben.

Wir hoffen, dass Sie jetzt mit den Begriffen EDR, XDR und MDR vertraut sind und insbesondere einschätzen können, welche der Technologien oder Services aktuell am besten zu Ihrem Unternehmen und Ihrer IT-Sicherheitsstrategie passt.

Hatten Sie schon von EDR, XDR oder MDR gehört? Nutzen Sie bereits ein EDR-Tool? Verfügen Sie über das Personal, dass im Falle von aktiven Bedrohungen Reaktionsmaßnahmen einleiten kann?

Haben Sie Fragen? Gerne können Sie hier einen Kommentar hinterlassen oder sich direkt bei uns melden. Auf jeden Fall freuen wir uns auf Ihr Feedback!

IT & Business Newsletter

Abonnieren Sie unseren kostenlosen Newsletter und bleiben Sie auf dem Laufenden. Verpassen Sie keine nützlichen Tipps, wie Sie Ihren Geschäftsalltag sicher und effizient gestalten können. Erkundigen Sie sich auch über Trends, die unsere Unternehmenswelt nachhaltig verändern werden.